Markdown 教程-Markdown的安全性和防护措施

Markdown作为一种流行的轻量级标记语言,被广泛应用于各种场景,包括网站内容、文档编写、论坛帖子等。虽然Markdown本身相对简单安全,但在使用过程中仍需考虑一些安全性问题,特别是当Markdown内容被转换为HTML或在Web应用中使用时。

Markdown的安全性考虑

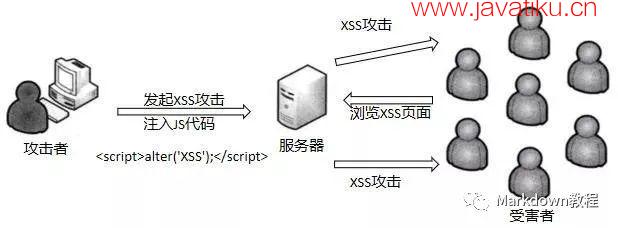

XSS攻击(跨站脚本攻击)

- 问题描述:Markdown转换为HTML时,如果未正确处理,可能会包含恶意的JavaScript代码,导致XSS攻击。

- 防护措施:使用可靠的Markdown解析器,确保在转换过程中对HTML标签和JavaScript进行适当的清理或转义。

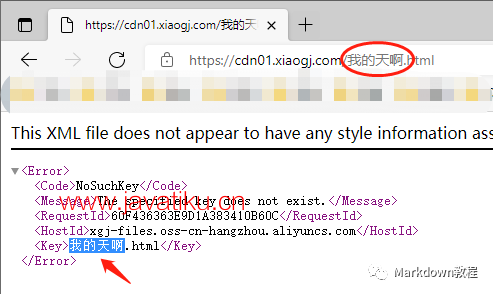

错误的链接和恶意内容

- 问题描述:Markdown中的链接可能指向恶意网站,或者包含欺骗性的信息。

- 防护措施:在渲染链接时使用“nofollow”属性,避免链接到不信任的源;对用户提交的内容进行审核。

使用安全的Markdown解析器

- 选择一个广泛认可的、维护良好的Markdown解析器,如Markdown-it、CommonMark等。

- 确保解析器配置为禁用不安全的HTML标签和属性。

转换时过滤不安全内容

- 在将Markdown转换为HTML时,使用HTML清理库(如DOMPurify)来移除或转义不安全的HTML元素和属性。

- 对于内嵌的HTML和CSS,实施严格的白名单策略,只允许安全的标签和属性。

控制外部内容加载

- Markdown文档可能包含外部图像或其他资源的链接。这些资源应仅从可信赖的源加载。

- 对于外部链接的图像和资源,考虑使用内容安全策略(Content Security Policy, CSP)来限制资源加载的来源。

限制用户输入的Markdown功能

- 如果Markdown内容是由用户提供的(如论坛或评论),则可能需要限制某些Markdown功能来减少滥用的可能性。

- 例如,可以禁用内嵌HTML,或限制只能使用基本的Markdown标记。

链接安全处理

- 在Markdown中的链接默认打开方式可能导致安全问题,比如使用target="_blank"属性打开新窗口可能受到window.opener

API的攻击。 - 在使用新窗口打开链接时,添加rel="noopener noreferrer"属性来增强安全性。

定期更新和维护

- 保持Markdown解析器和相关库的最新状态。及时更新可以确保已知的安全漏洞被修补。

- 跟踪社区和安全公告,以了解任何可能影响Markdown处理的新漏洞或问题。

虽然Markdown本身是安全的,但在其与其他技术(如HTML、JavaScript)交互时,需要采取适当的安全措施。选择安全的Markdown解析器,实施内容清理和过滤策略,以及限制用户输入的功能,是确保Markdown内容安全的关键。通过这些措施,可以有效地防止XSS攻击和其他安全威胁,确保Markdown内容的安全性和可靠性。